Sicherheitslücke im USB-C-Port von iPhones und ein Trick mit iMessage-Phishing

Eine Sicherheitslücke wurde im USB-C-Portcontroller des iPhones 15 und 16 entdeckt. Dennoch wäre die Ausnutzung dieser Lücke so komplex, dass sowohl Apple als auch der sichere Forscher, der sie erkannt hat, schlossen konnten, dass es keine echte Gefahr für den echten Weltalltag ist.

Jedoch stellt ein Sicherheitsbedenken eine Bedrohung für iPhone-Benutzer dar, das Scam-Anhänger nutzen, um eine von Apples eingebaute Schutzmaßnahme zu umgehen.

Sicherheitslücke im USB-C-Port des iPhones

Technischer Forscher Thomas Roth hat eine Schwachstelle im USB-C-Controllerchip entdeckt, der zum ersten Mal in Apples Lieferketten im Jahr 2023 eingeführt wurde. In der Theorie könnte es dazu dienen, ein iPhone zu kompromittieren, wie Cyber Security News berichtet.

Sicherheitsforscher haben den proprietären ACE3 USB-C-Controller von Apple erfolgreich gehackt. Dieser Chip, der mit dem iPhone 15 und dem iPhone 15 Pro eingeführt wurde, stellt einen wichtigen Sprung in die USB-C-Technologie dar, indem er die Stromversorgung übernimmt und als komplexes Mikrocontroller fungiert, der Zugriff auf kritische interne Systeme hat.

Das Team von Roth konnte Codeausführung auf dem ACE3-Chip erzielen. Durch genau gemessene elektromagnetische Signale während des Startprozesses des Chips haben sie die genaue Zeitpunkt identifiziert, an dem die Firmwareüberprüfung stattfand.

Mithilfe von elektromagnetischer Schaltstörfault-Injektion gelangen sie an diesem entscheidenden Punkt erfolgreich um die Validierungsschritte hindurch und booteten ein modifiziertes Firmware-Patch in den Chip-CPU.

Von Theorie her könnte dies einen Angreifer in voller Kontrolle über ein iPhone bringen.

Es erfordert jedoch physischen Zugriff auf das Gerät und ist äußerst schwierig zu durchführen. Macworld berichtet, dass Apple nach der Überprüfung des verwendeten Verfahrens nicht glaubte, es als realistisches Gefahr anzusehen, und Roth stimmte dazu zu.

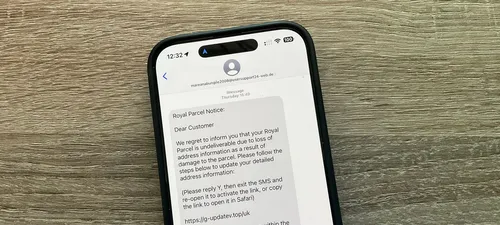

Taktik von SMS-Skandalisten kann Schutzmaßnahmen umgehen

SMS und iMessages werden häufig von Schändern verwendet, um Links zu senden, die Phishing-Angriffe durchführen sollen, und versuchen, Malware auf iPhones zu installieren.

Um das zu verhindern, deaktiviert Ihr iPhone automatisch alle Links in einer Nachricht von jemandem, der nicht in Ihren Kontakten ist und mit dem Sie noch nie Nachrichten getauscht haben. Die Links werden durch eine Warnung ersetzt.

- Hier ist, wie man sich gegen iPhone-Passwort-Zurücksetzungsangriffe schützen kann.

- Apple teilt Informationen darüber, wie Sie Ihre Apple-ID schützen, Phishing und andere Scherze vermeiden können.

Kategorien

Neueste Artikel

- Satechi Tastatur SM3 Mechanical Keyboard Review: Silent and Perfect for Productivity"

- This old phone became a fire hazard right under my nose.

- 10 Diferencias entre las Notas de Apple y el Calendario de Apple

- <p>Apfel im Arbeitsumfeld: Ist 2025 das Jahr, in dem Apple einen Konkurrenten zu Google Workspace veröffentlicht?</p> Der Text enthält keine doppelten oder nicht übersetzten Inhalte.

- Apple probabilmente non terrà un evento speciale per presentare l'iPhone SE 4.

- Today's Tips and Solutions for NYT Connections (February 8th, #608)

- Der Support für Ubuntu 20.04 LTS endet bald.

- Have you got a reading gap? Let AI read it to you.

- This is my shrine Blu-ray Player

- New Apple products will be unveiled next week, here's what to expect."

Neueste Tags

- Layout

- Büro

- mechanisch

- Entsorgung

- aufgeblähte Batterien

- Pressemitteilung

- Speechify

- Artikelvorlesen

- KI-Stimmen

- Leselager