「研究者が新しいiPhoneセキュリティ機能「Inactivity Reboot」を逆工学的に解析」

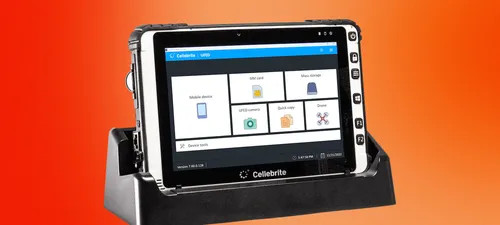

AppleがiOS 18.1で導入した「無活動再起動」機能について、セキュリティ研究者Jiska Classenが逆工学解析を実施しました。この機能は、iPhoneが3日間非活動状態になると再起動する仕組みで、セキュリティを強化しています。この機能はSecure Enclave Processor (SEP)を使用して実装されており、主カーネルとは異なり、攻撃から耐えられるようになっています。また、iOS 18.2のベータコードでは、Appleがこの機能を改善していることを示唆しています。この機能は、セキュリティーコンサルティング会社のCellebriteからのデータ取得を困難にし、法律執行機関からのハッキングを防ぐ役割を果たしています。

Appleがハッキングツールを厳しく取り締め

iPhoneをハックするために使用されたCellebriteのツール

iPhoneをハックするために使用されたCellebriteのツール- iPhone 16 firmware can now be restored wirelessly from another iPhone

- iPad mini 7 can also be restored wirelessly from another iOS device

カテゴリー

最新記事

- 静かなキーストロークと高い生産性の向上を実現する、STEALTH KEYBOARD SM3 メカニカルキーボードのレビュー。

- その古い電話が目の前で火事の原因になった。

- アップル招待とアップルカレンダーの違い:10個のポイント

- アップル @ ワーク:2025年にアップルがGoogle Workspaceに対抗する製品をリリースするのか?

- Apple は iPhone SE 4 を発表する特別なイベントを開催する可能性が低い。

- 今日の NYT Connections ヒントと解答 (2 月 8 日 #608)

- Ubuntu 20.04 LTS のサポートが終了します。

- 読み込みが間に合わない? AI に読んでもらいたいですか?

- これは私が愛用する聖杯 ブルーレイプレーヤーです。

- 来週、新しい Apple 製品の発表が予定されています。詳細は下記の通りです。